Prawo monitorujące korzystanie z komputera

Prawa pracownicze do prywatności są równoważone z prawami pracodawców do monitorowania działalności biznesowej. Postęp technologiczny przedstawia złożone nowe kwestie dotyczące prywatności, a system prawny wciąż próbuje nadrobić zaległości. Firmy martwią się, że pracownicy będą nadużywać swoich przywilejów systemu komputerowego, gdy sądzą, że nikt ich nie obserwuje. Przepisy federalne i stanowe są elastyczne. Na przykład prawo stanu Teksas pozwala firmom na tworzenie własnych polis.

Obawy firmy

Ogromne skoki technologiczne często oznaczają, że młodsi pracownicy wiedzą więcej o komputerach niż o zarządzaniu. Pracodawcy martwią się, że komputery firmy będą wykorzystywane do kopiowania oprogramowania, zapewniania nieautoryzowanego dostępu do firmowych baz danych lub sabotowania plików firmowych. Opiekunowie chcą wiedzieć, czy pracownicy spędzają zbyt wiele czasu grając w gry komputerowe lub korzystając z komputerów biurowych do osobistych projektów. Wreszcie, pracodawcy mogą być pociągnięci do odpowiedzialności za wszelkie wiadomości e-mail wysyłane z biura, więc chcą uniknąć niewłaściwego użycia, takiego jak nękanie, groźby, wirusy i nieuprawnione ujawnienie informacji.

Prawa pracodawcy

"Pracownicy korzystający z komputerów firmowych nie mają uzasadnionego oczekiwania co do prywatności w odniesieniu do tego, co robią na tych komputerach", donosi Kancelaria Prawna Galo, eksperci prawa pracy i prawa pracy z San Antonio. Pracodawcy mogą przechowywać wiadomości e-mail wysyłane w systemie i przeszukiwać przeszłe korespondencje, o ile służą one ważnemu celowi biznesowemu. Jeśli twoje e-maile naruszają zasady firmy, twój pracodawca może cię zwolnić, a ostrzał odbędzie się w sądzie. Tylko dlatego, że przełożony może patrzeć na pliki komputera podwładnego, nie znaczy, że ktokolwiek może. Jeśli pracodawca ma ustaloną politykę prywatności, musi przestrzegać własnych zasad.

Zasady i ochrona firmy

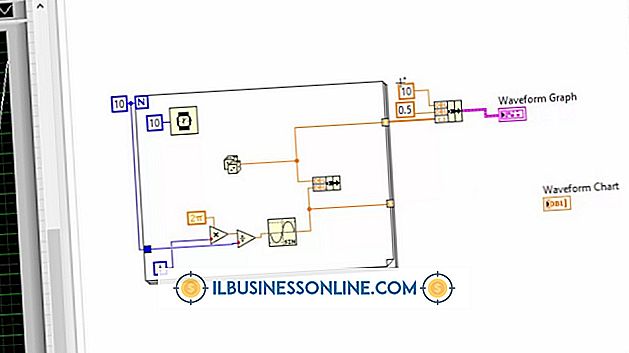

Aby zapobiec nieautoryzowanemu ujawnieniu informacji, należy używać ostrożnie chronionych haseł. System haseł daje pracownikom zamek i klucz do ich informacji elektronicznych. Upewnij się, że wiesz, kto ma dostęp do konta chronionego hasłem, ponieważ administratorzy często mogą zastępować hasła niższego poziomu. Najlepsze zasady są pisane i publikowane lub udostępniane każdemu pracownikowi. W ten sposób pracodawca i pracownik rozumieją tak samo "rozsądne oczekiwania dotyczące prywatności". Uniwersytet w Houston wysyła na przykład "Odpowiednie wykorzystanie zasobów komputerowych" dla pracowników i studentów. W ostatecznym rozrachunku pracodawcy nie mają prawa dostępu do czegoś oczywiście osobiste, a nie związane z biznesem, o ile nie jest to wyraźnie określone w polityce. Czytanie osobistej wiadomości e-mail jest takie samo, jak słuchanie prywatnego połączenia telefonicznego i żadne z nich nie jest dozwolone przez prawo.

Polityka prywatności

Upewnij się, że każdy pracownik czyta i podpisuje zasady użytkowania i monitorowania. Używaj szerokich definicji komputerów, poczty e-mail, Internetu, inteligentnych telefonów należących do firmy, aby objąć Cię przez postęp technologiczny. Zdefiniuj wszelkie zabronione działania i podaj konkretne przykłady. Firma powinna zastrzec sobie prawo do monitorowania wszelkich danych elektronicznych w celu zapewnienia zgodności z zasadami. Texas Workforce sugeruje, że: "Upewnij się, że pracownicy nie mają uzasadnionych oczekiwań co do prywatności w korzystaniu z zasobów elektronicznych firmy" i przypomnij pracownikom, że "ponieważ jest to cała własność firmy (it is) może być używana tylko do celów związanych z pracą".

Dowód na niewłaściwe zachowanie

Kiedy dyscyplinujesz pracownika w oparciu o aktywność komputera lub Internetu, upewnij się, że masz kopie wszystkiego. Poproś eksperta komputerowego o zebranie cyfrowych i fizycznych kopii wiadomości e-mail, plików komputerowych i historii użycia, które zawierają dowody naruszenia. Będziesz musiał mieć dowody na ręce w przypadku wniosku o zasiłek dla bezrobotnych lub dyskryminacji.