Rodzaje oszustw komputerowych i przestępczości

Ponieważ komputery i podobne urządzenia, takie jak smartfony, stały się bardziej powszechne - coraz częściej korzystają z nich również przestępcy. Oszustwa komputerowe mogą obejmować utrwalanie powszechnych rodzajów oszustw za pomocą narzędzi elektronicznych, takich jak podszywanie się pod kogoś w celu kradzieży pieniędzy lub danych, lub za pomocą narzędzi elektronicznych do promowania ofert, które są zbyt piękne, aby mogły być prawdziwe. Inne rodzaje przestępstw komputerowych - czasami nazywane cyberprzestępczością - obejmują ataki mające na celu automatyczne kradzież danych z komputerów, przechowywanie informacji o okupie lub uniemożliwienie komuś korzystania z komputera.

Oszustwa komputerowe i phishing

Podobnie jak starsze narzędzia komunikacyjne, takie jak telefony i poczta, mogą być wykorzystywane do oszustw i oszustw, tak jak nowoczesne narzędzia, takie jak poczta e-mail, wiadomości tekstowe i czaty internetowe.

Wiadomości e-mail podszywające się pod prawowitych nadawców, takie jak banki lub pracodawcy - w celu kradzieży danych uwierzytelniających, takich jak hasła i numery kont - są często nazywane atakami typu phishing . Mogą być ręcznie kierowane do określonych odbiorców lub mogą być wysyłane masowo, a nadawca ma nadzieję, że uda się oszukać nieostrożnych odbiorców w udostępnianiu ich danych osobowych.

Oszustwa komputerowe i zbyt dobre by być prawdziwymi okazjami

Komputery można również wykorzystywać do innych rodzajów oszustw, w tym do promowania zbyt dobrych lub prawdziwych okazji inwestycyjnych lub towarów na sprzedaż, rodzaju phishingu. Fałszywe wiadomości mogą być również rozpowszechniane elektronicznie w celu wpływania na opinie ludzi na temat bieżących wydarzeń. Oszuści mogą nawet użyć elektronicznych narzędzi do składania fałszywych raportów policyjnych, w nadziei, że mogą wywołać przerażającą reakcję policji lub że mogą wywołać strach przed bombą w biurze ofiary lub w domu.

Ważne jest, aby sceptycznie podchodzić do wiadomości otrzymywanych drogą elektroniczną i sprawdzać, czy pochodzą one z wiarygodnego źródła, zanim podejmiesz odpowiednie działania.

Kiedy atakuje złośliwe oprogramowanie

Niektóre przestępstwa cyfrowe wymagają użycia złośliwego oprogramowania lub złośliwego oprogramowania. Mogą to być wirusy, które automatycznie replikują się z systemu do systemu w sieciach biurowych i w Internecie, a także wykorzystują bardziej ukierunkowane ataki skupiające się na konkretnych systemach.

Niektóre niedawne ataki złośliwego oprogramowania zawierały tak zwane oprogramowanie ransomware, które szyfruje lub usuwa dane, a następnie żąda zapłaty okupu, zanim te informacje zostaną przywrócone. W sieci, skrypty cross-site lub ataki XSS, mogą wykorzystać złośliwe oprogramowanie w jednej witrynie do uruchomienia złośliwego kodu w witrynie, w której użytkownik ma konto, kradnąc poufne informacje.

Zapobieganie szkodliwym programom złośliwym

Złośliwe oprogramowanie można zaprojektować tak, aby otwierało dodatkowe drzwi dla hakerów do ataku, aby wyłudzić dane, które napastnik użyłby do zniszczenia komputerów lub informacji na ich temat. Oprogramowanie antywirusowe może pomóc wykrywać i zwalczać ataki ze złośliwym oprogramowaniem.

Aktualizowanie komputerów za pomocą najnowszych poprawek zabezpieczeń z systemu operacyjnego i innych dostawców oprogramowania może pomóc powstrzymać napastników przed instalowaniem niechcianego oprogramowania na komputerach. Upewnij się, że oprogramowanie antywirusowe jest na bieżąco z najnowszymi danymi o typowych atakach złośliwego oprogramowania. Ważne jest również unikanie instalowania oprogramowania z niewiarygodnych źródeł, na przykład z podejrzanych stron internetowych, ponieważ może zawierać niechciany ukryty kod.

Ataki Denial of Service

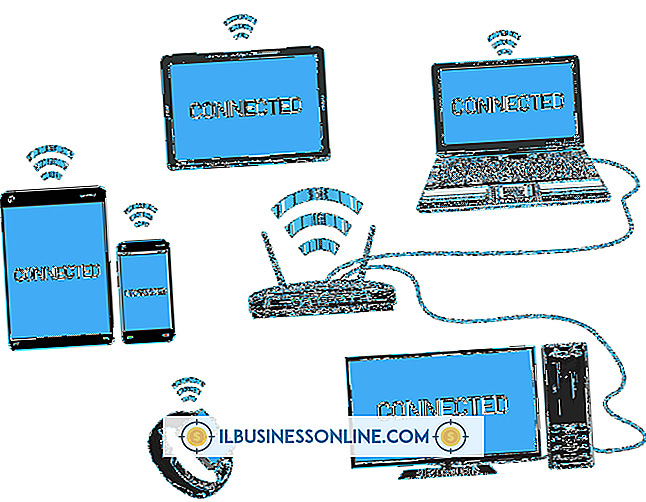

Innym rodzajem przestępczości komputerowej są ataki typu "odmowa usługi". Oznacza to, że niektóre ataki cyfrowe uniemożliwiają komuś połączenie się z internetem lub korzystanie z komputera w inny sposób.

Hakerzy często uruchamiają tzw. Rozproszone ataki typu "odmowa usługi", które wykorzystują setki lub tysiące zainfekowanych komputerów w sieci do wysyłania niechcianych danych do komputera określonej ofiary. System ten staje się wtedy przytłoczony, a system ten staje się wtedy niezdolny do wysyłania i odbierania zwykłego ruchu internetowego. Może to poważnie zaszkodzić ludziom i firmom, które polegają na dostępie do Internetu, aby zarabiać pieniądze lub prowadzić zwykłe życie.

Ataki typu "odmowa usługi" mogą być ograniczone przez dostawców usług internetowych monitorujących i blokujących podejrzany ruch, a także przez wyspecjalizowane firmy, które mogą ograniczyć dostęp do stron internetowych wyłącznie użytkownikom, którzy zostali zweryfikowani jako nie będący stroną takich ataków.